Alat ini membuat jalur akses Wi-Fi nakal, yang dimaksudkan untuk menyediakan layanan Internet nirkabel, namun mengintip lalu lintas.

Ketergantungan perangkat lunak:

- Dianjurkan untuk menggunakan Kali linux.

- Ettercap

- Sslstrip.

- Pangkalan udara termasuk di aircrack-ng.

- DHCP.

- Nmap

Instal DHCP di berbasis Debian

Ubuntu

-- $ sudo apt-get install isc-dhcp-server

Kali linux

-- $ echo "deb http://ftp.de.debian.org/debian wheezy main" >> /etc/apt/sources.list

-- $ apt-get update && apt-get install isc-dhcp-server

Instal DHCP di redhat berbasis

Fedora

-- $ sudo yum install dhcp

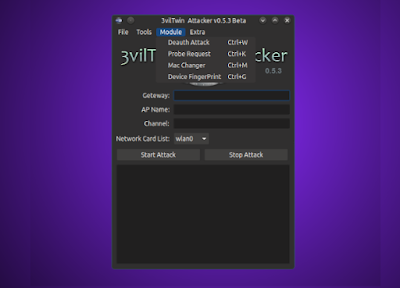

Pilihan Alat:

Etter.dns: Edit etter.dns untuk memuat modul dns spoof.

Dns Spoof: Mulai dns spoof attack di interface ath0 palsu AP.

Ettercap: Mulai serangan ethercap di host yang terhubung AP palsu Mengambil kredensial login.

Sslstrip: Sslstrip mendengarkan lalu lintas di port 10000.

Driftnet: Driftnet mengendus dan menerjemahkan setiap sesi JPEG TCP, lalu menampilkan di jendela.

Deauth Attack: membunuh semua perangkat yang terhubung di AP (jaringan nirkabel) atau penyerang juga Dapat memasukkan alamat Mac di kolom Klien, Kemudian hanya satu klien yang memutus jalur akses.

Permintaan Probe: Permintaan probe menangkap klien yang mencoba terhubung ke AP, Permintaan Probe dapat dikirim oleh siapa pun yang memiliki alamat Media Access Control (MAC) yang sah, karena asosiasi ke jaringan tidak diperlukan pada tahap ini.

Mac Changer: Anda sekarang dapat dengan mudah menipu alamat MAC. Dengan beberapa klik, pengguna akan dapat mengubah alamat MAC mereka.

Device FingerPrint: daftar perangkat yang menghubungkan sidik jari mini jaringan, adalah informasi yang dikumpulkan tentang perangkat komputasi lokal.

Demo Video Disini

Posting Komentar